Låt oss för ett ögonblick anta att du har något viktigt att säga i din telefon. Du kanske är politiker och vill hålla dina beslut för dig och dina närmaste.

All kommunikation utsätter information för risker. Vet du vem som lyssnar när du pratar i mobiltelefon? Om spionen är duktig vet du inte ens att någon lyssnar. Vet du alltid precis vem du pratar med? Kan du bevisa det? En hackare kan lätt förfalska någons identitet och låtsas vara någon annan. Någon som har tillgång till operatörens nät kan avlyssna samtalet.

Hur löser man det? Du kan räkna med att dina motståndare gör allt för att få reda på dina hemligheter. Det finns olika typer av motståndare och olika ställen där avlyssning kan ske.

Det uppenbara motmedlet är naturligtvis att använda en specialbyggd, fullständigt krypterad kommunikationsradio enligt Tetra-standard (Terrestrial Trunked Radio, som i Sverige kallas RAKEL) där krypteringen sker i maskinvaran i handapparaten och radiolänken och datornätet som bär signalen kan vara avlyssnat utan att det gör något, sk end-to-end-kryptering.

Förmodligen har den som är lite äventyrlig någon gång lyssnat på polisradio? Så gjorde även skurkarna, till polisens stora förtret. Ändra tills polisen skaffade sig Tetra-radio, som är helt omöjlig att avlyssna för den som inte har lösenordet till kryptot.

Men sådan lyx kan inte vanliga människor, politiker, forskare eller företagsledare hålla sig med. Vi blir tvungna att använda oss av mobiltelefoner och det vanliga mobilnätet för överföringen. Då är det bara att finna sig i att det finns massor av angreppspunkter där en fiende skulle kunna bryta sig in för att lyssna på kommunikationen.

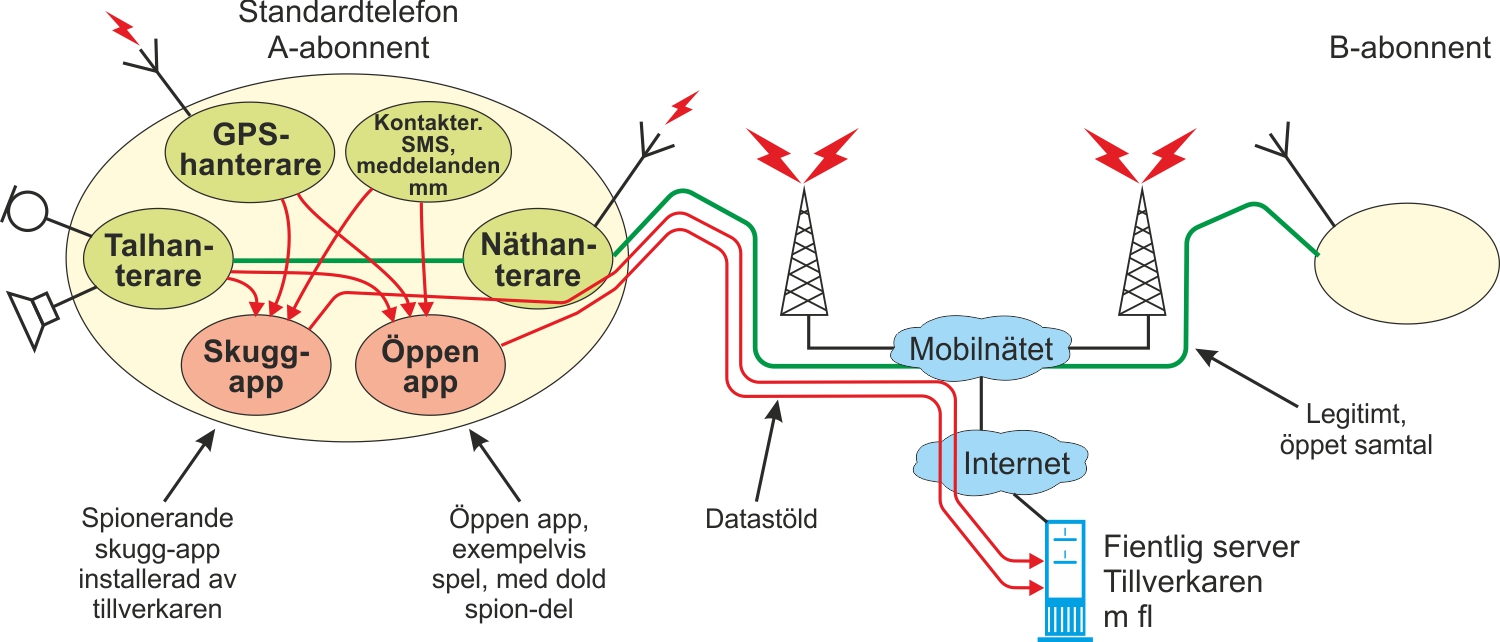

1 Standardtelefon

En vanlig standardtelefon har en mängd program (appar) förinstallerade och användaren bygger själv på med flera efter hand. Öppna appar är sådana som användaren kan hämta från valfri appbutik. De kan vara hederliga eller smittade med spionprogram som snokar i telefonen.

En vanlig standardtelefon har en mängd program (appar) förinstallerade och användaren bygger själv på med flera efter hand. Öppna appar är sådana som användaren kan hämta från valfri appbutik.

A-abonnenten i bilden är den som upprättar samtalet, alltså den som ringer upp. Vad B-abonnenten gör är som synes ointressant. B-apparaten kan vara hur säker som helst. Konversationen kan ändå avslöjas. Egentligen går det inte ens att veta vem som är B-abonnent. Det kan vara en imitatör.

Skugg-appar som placerats in av tillverkaren behöver inte bry sig om de inställningar användaren gjort utan kan kommunicera med de olika hanterarna och hämta taldata och GPS-position mm och skicka vidare utan begräsningar.

Öppna appar, alltså sådana du kan hämta från appbutiker, kan antingen lyda användarens inställningar eller strunta i dem, fast hemligen, så att det inte syns. De kan också vara smittade med spionprogram som arbetar (med eller) utan appleverantörens vetskap. Sådana problem rapporteras snart sagt varje vecka.

Ett särskilt problem är GPS-positionen, som kan vara intressant för en fiende ur utpressnings- eller spårningssynpunkt. Det har visat sig att även om användaren stänger av positionering i telefonens meny, så fortsätter rapporteringen till telefontillverkaren. Tillverkarna har tvingats erkänna flera gånger.

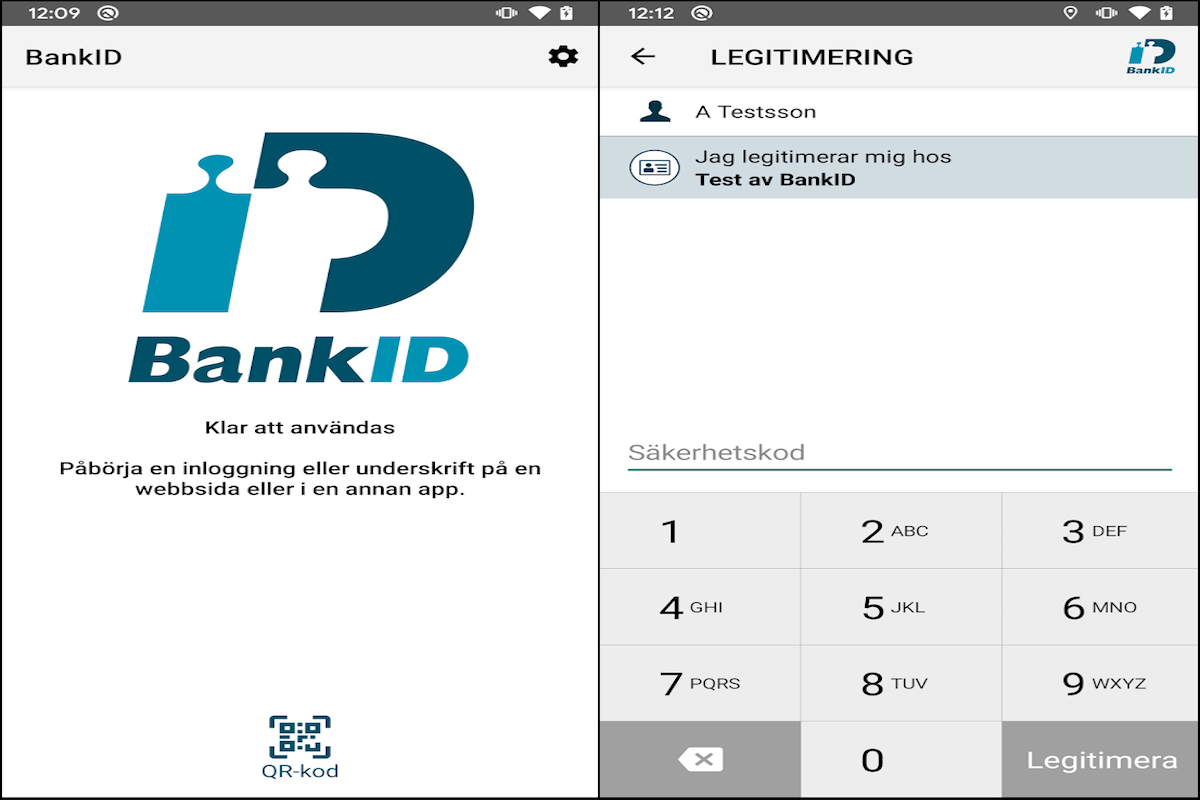

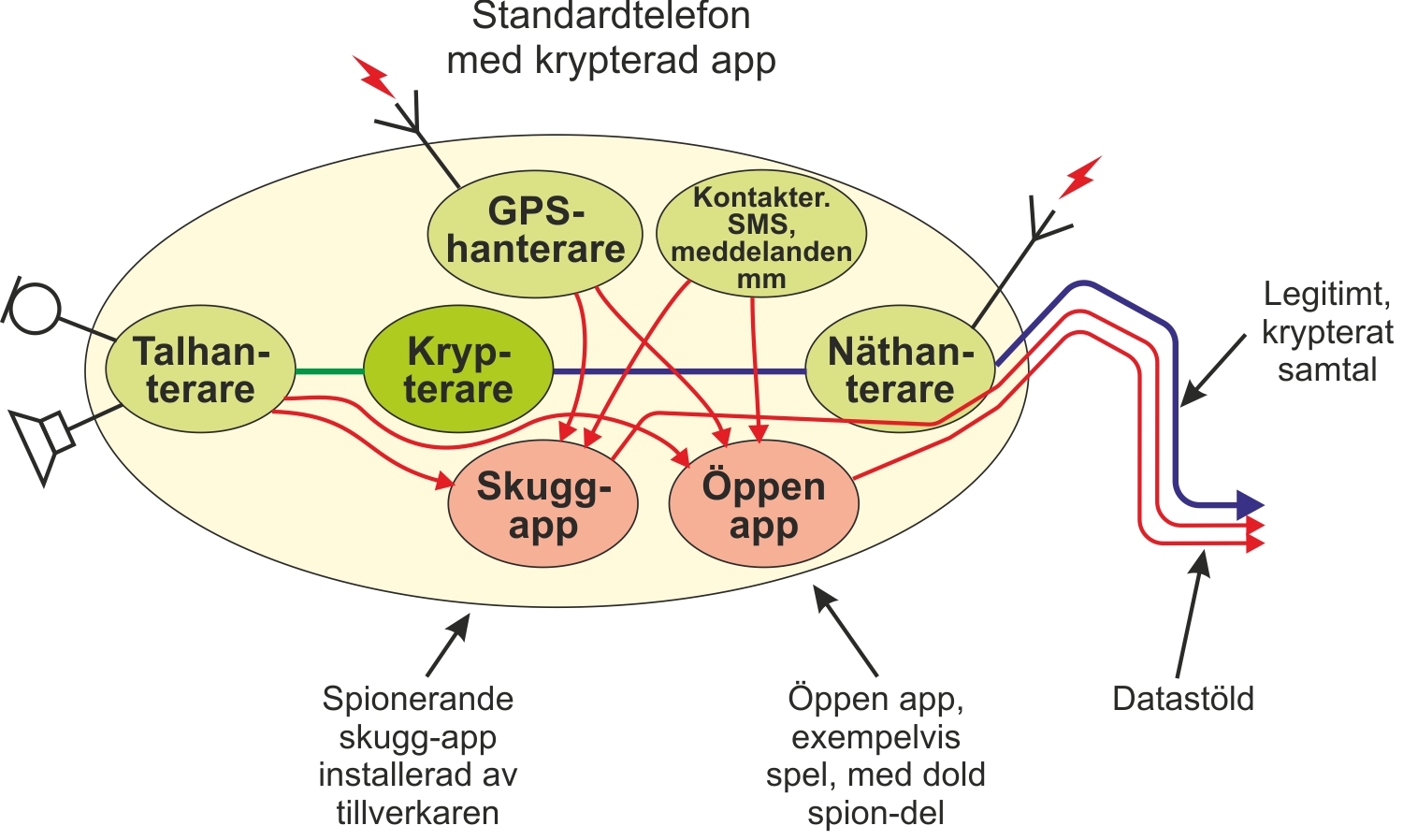

2 Telefon med krypterad app

Krypterade appar installeras som vilka appar som helst i telefonen och kan antigen kryptera talet, SMS eller andra textmeddelanden. Krypteringen sker vid överföringen genom att talet eller texten tas om hand av krypteraren och överförs på annat sätt än via den vanliga tal- eller SMS-kanalen, alltså som datatrafik.

Ett särskilt problem är GPS-positionen, som kan vara intressant för en fiende ur utpressnings- eller spårningssynpunkt. Det har visat sig att även om användaren stänger av positionering i telefonens meny, så fortsätter rapporteringen till telefontillverkaren.

Bilden visar hur en app krypterar talet, men det skulle lika gärna kunna handla om kryptering av SMS, bilder eller liknande. I och med att talet är krypterat (blå linje) kan det inte längre skickas över mobilnätets talkanal, utan sänds över datakanalen, där det helt enkelt får sällskap med det stulna datat.

Typiska krypterade appar kan vara Telegram, Signal, Whatsapp. Wire och Imessage, men de har alla den nackdelen att de lever som vilken app som helst i telefonen och inte kan styra hur spionappar samtidigt får tillgång till klartexten. Och skulle den förmenta ”krypterade” appen i själva verket vara en spionapp är du illa ute.

Andra suspekta appar kan fortfarande finnas kvar och göra sin ”tjänst” utan att det går att styra.

Krypterade appar är alltså mera hägringar än lösningar.

3 Telefon med säkra zoner

Vanliga telefoner är som synes inte lämpade för säker, krypterad trafik. Maskinvaran är helt enkelt inte inrättad för att behålla klartext-hemligheten. Det finns för många snokvägar i och med att alla appar delar primärminne och datalager.

Typiska krypterade appar kan vara Telegram, Signal, Whatsapp. Wire och Imessage, men de har alla den nackdelen att de lever som vilken app som helst i telefonen och inte kan styra hur spionappar samtidigt får tillgång till klartexten.

För att få end-to-end-kryptering måste telefonens maskinvara inrättas särskilt med två zoner som aldrig kan beröra varandra elektroniskt. En helt säker telefon måste vara tillverkad så att maskinvaran är delad i två zoner, en klartextzon (ofta kalla ”röd sida”) som är skyddad helt och hållet från kommunikationszonen (”svart sida”) med en mellanliggande krypterare.

Så kallad röd-svart-separation är ett krav från till exempel NATO, för att telefonen ska få assuransgrad ”secret”. Den svarta sidan är den som hanterar all nätverkskommunikation medan den röda hanterar användargränssnitt och klartextsamtal. Mitt emellan dem sätter man kryptokretsen.

All klartextinformation, som tal, bild, SMS eller data, digitaliseras på röda sidan och krypteras av kryptokretsen innan det släpps över till svarta sidan.

Nackdelen med denna typ av telefoner är att de är dyra, eftersom de inte säljs i några större antal och att de kräver en central server för utdelning av nya lösenord och uppdateringar. Dessutom krävs det att båda abonnenterna har samma typ av telefon och överenskommen krypteringsalgoritm och dessutom samma, ständigt uppdaterade lösenord. Det går att lösa och görs dagligen i NATO, EU:s inre kretsar och andra organisationer som vill ha absolut sekretess.

En stor fördel är att man faktiskt kan veta vem B-abonnenten är.

4 Inga appar!!

Som du ser är apparna de värsta bovarna när det gäller avlyssning. En säker telefon har inga appar. Det enda sättet att få stopp på problemet med smittade appar är att göra det omöjligt att hämta appar från någon appbutik.

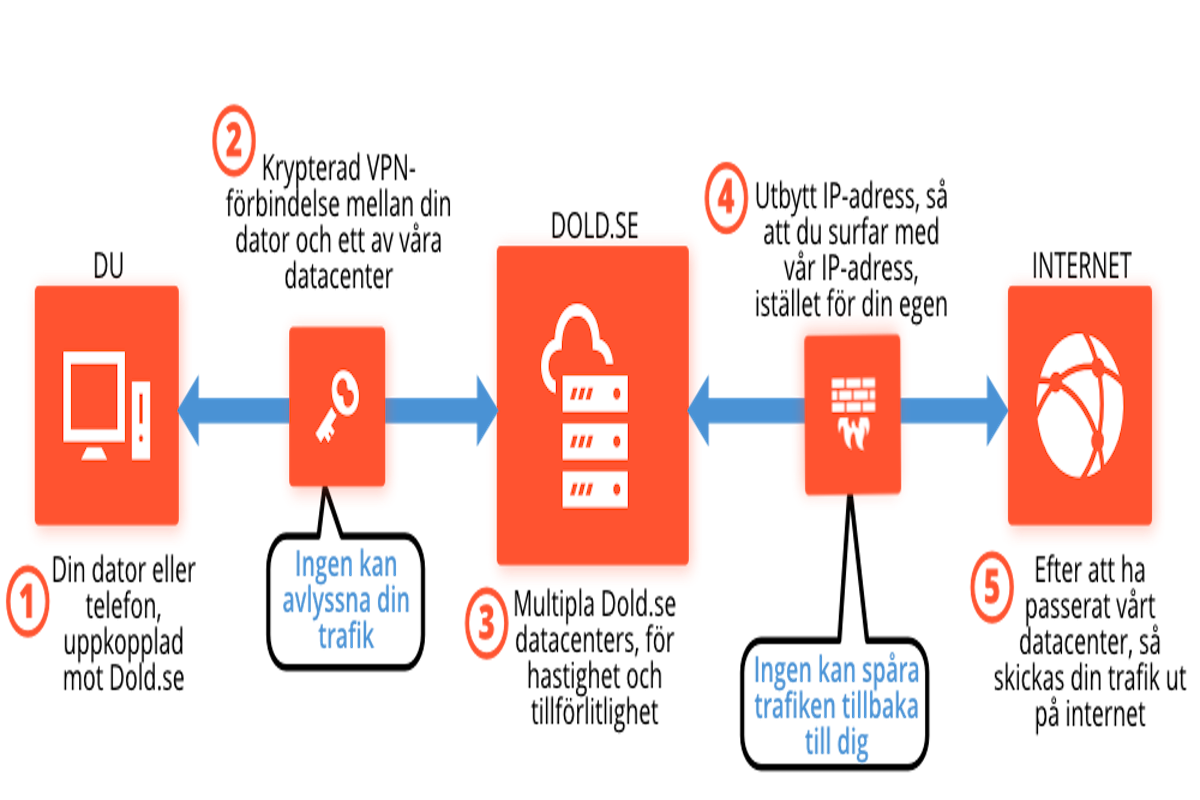

Man kan modifiera en vanlig standardtelefon med Android-OS så att den kan uppnå NATO-klassning ”restricted”. Då har operativsystemet förändrats så att alla program exekverar i varsin isolerad sandlåda. Vidare förhindras att okända appar kan startas (så glöm det där med spel). Dessutom behövs ett krypterat filsystem, säkrat inuti sin egen behållare med AES-krypto med 256-bitars nyckel. Kommunikationen in i behållaren sköts med VPN. Men eftersom man inte kan styra vilka externa enheter som kopplas till, eller om batteriet skulle ”råka” bli ersatt med ett falskt batteri med inbyggd sändare som vidaresänder telefonsamtalet till tredje part, kan telefonen aldrig klassas som ”secret”.

5 Kan man köpa en säker telefon?

Ja, det kan man. Ett exempel är det svenska företaget SECTRA, som tillverkar den svenska Tiger-telefonen som är inrättad med röd-svart separation och är godkänd av NATO för högsäker kommunikation.

Som du ser är apparna de värsta bovarna när det gäller avlyssning. En säker telefon har inga appar. Det enda sättet att få stopp på problemet med smittade appar är att göra det omöjligt att hämta appar från någon appbutik.

I konceptet ingår dessutom en ”kill pill”, alltså att telefonen kommer att ta livet av sig om den blivit stulen och man utfärdat en harakiri-order via nätverket. Det är samma förfarande som med Tetra-telefoner, vilket förhöjer säkerheten för hela systemet.

6 Skulle du vilja ha en sådan telefon?

Det beror på hur allvarligt du ser på ditt arbete. Du kan inte få både sekretess och skoj, spel och Internet. Eftersom telefonen inte kan installera appar kan du inte leka med den, bara ha den för tal, SMS och filöverföring och eventuellt foto.

Man har funnit att röstsamtal är överlägset bäst för kommunikation i en pressad situation, särskilt vid stressade och komplexa situationer, jämfört med en dialog i skrift.

7 Vem?

Vem skulle vilja göra sådant här mot en vanlig telefonägare? Det beror på vilket syftet är.

Är syftet att sälja reklam eller personuppgifter, kan avlyssningen utföras av telefontillverkaren som placerar in osynliga skugg-appar redan vid tillverkningen. Reklam är lönsamt idag.

Är syftet att bedriva politiskt spionage kanske spionorganisationen inte har möjlighet att plantera in skugg-appar utan får förlita sig på öppna appar. Spel- och video-lek-appar är väldigt populära och om de förses med en spion-del som arbetar i skymundan och är tillräckligt attraktiva för användaren (mycket plingplång, hoppande gubbar och blinkande saker) kan de bli så populära att användarantalet kan uppgå till hundratals miljoner.

En tredje form är helt öppna tjänster på Internet, som sociala media, där användaren helt frivilligt bidrar med hela sitt liv, sina åsikter och bilder. Åsikterna säljs sedan vidare, antingen av leverantören av det sociala nätverket, eller av någon som skapar tillbehör till sagda sociala nätverk. Syftet kan vara att påverka opinionsbildningen i något land före exempelvis ett presidentval eller utträde ur EU.

Mot detta hjälper ingen kryptering.

Det beror på hur allvarligt du ser på ditt arbete. Du kan inte få både sekretess och skoj, spel och Internet. Eftersom telefonen inte kan installera appar kan du inte leka med den, bara ha den för tal, SMS och filöverföring och eventuellt foto.

Av Jörgen Städje, Dold.se

MORE ARTICLES TO READ

Privatliv

Integritet – håller det på att bli tjatigt?

Det är problemet med integriteten: att den är aningen abstrakt och svår att få grepp om...

Internetsäkerhet

De fem bästa tipsen för företagets IT-säkerhet

IT-säkerhet angår alla på företaget, från kontorsfolket och upp till företagsledningen....

Hack och incidenter

Lär dig känna igen falska e-brev

Tror du att alla brev du får i din inkorg kommer från dina vänner eller affärskontakter...

Internetsäkerhet

SR: (S) vill täppa till Ipred-luckor

Skärmbild av nyheten nedan Läs hela nyheten här: http://sverigesradio.se/sida/Artikel.a...

Bulletin

SR P3: Fler sajter erbjuder anonym surfning

Sveriges Radio bevakar lanserginen av Dold.se Sveriges Radio bevakar lanserginen av Dol...

Bulletin

Dagens Industri: Surfa anonymt - ny tjänst i FP-skandalens spår

Dagens Industri bevakar lanseringen av Dold.se Dagens Industri bevakar lanseringen av D...